Partnerseite / Sponsor:

|

|

|||||||

Forum

|

||||||||

|

||||||||

Computer Forensik: Imaging-ToolsDie Erstellung von forensisch korrekten Kopien aller betroffenen Datenträger ist für die Computer Forensik der erste und zugleich wichtigste Schritt nach einem Sicherheitsvorfall. Sie sollte möglichst schnell nach dem Bemerken des Vorfalles, auf jeden Fall aber vor einer weiteren Benutzung des betroffenen Systems erfolgen, um die Beweislage bei einer eventuellen späteren Auswertung nicht unnötig zu verschlechtern. Die betroffenen Datenträger dürfen nach dem Sicherheitsvorfall nur noch read-only betrieben werden um jede Veränderung an der Datenlage zu vermeiden, das gilt natürlich auch für den Prozess des Imagings.Unter einem forensisch korrekten Image versteht man eine echte 1:1 Kopie des gesamten Datenträgers ohne Interpretation des eventuell vorhanden Dateisystems. Es wird also die "ganze Platte" und nicht nur eine einzelne Partition gesichert. Um die korrekte Übereinstimmung mit dem Original jederzeit leicht überprüfen zu können, sollten die erzeugten Kopien außerdem authentifiziert werden. Dies geschieht in der Regel durch die kryptografische Berechnung eines Hashwertes für den Datenträger und seine Kopie. Die üblichen Imageing Werkzeuge sind in erster Linie für den Einsatz im Backup und Deployment Bereich optimiert und erstellen normalerweise keine wirkliche 1:1 Kopie des gesamten Datenträgers, die unabhängig vom verwendeten Dateisystem ist. Sie sind deshalb für die Erstellung einer forensich korrekten Kopie nicht geeignet. Schon eine Knoppix CD enthält alle ToolsDas Systemprogramm dd, welches in jeder Linux Distribution vorhanden ist, erfüllt dagegen alle genannten Ansprüche und war damit beim Computer Forensic Tool Testing Program der US Regierung selbst kommerziellen Forensikpaketen überlegen. Ein weiterer Vorteil einer Linux- gegenüber einer Windowslösung liegt darin, dass unter Linux Datenträger wirklich read-only betrieben und kopiert werden können (der Einsatz eines zusätzlichen Hardware Write-Blockers ist natürlich immer empfehlenswert). Die Erstellung eines forensisch korrekten Images eines Windows-PCs mit einer internen IDE-Festplatte, könnte unter Verwendung von Knoppix zum Beispiel so aussehen:

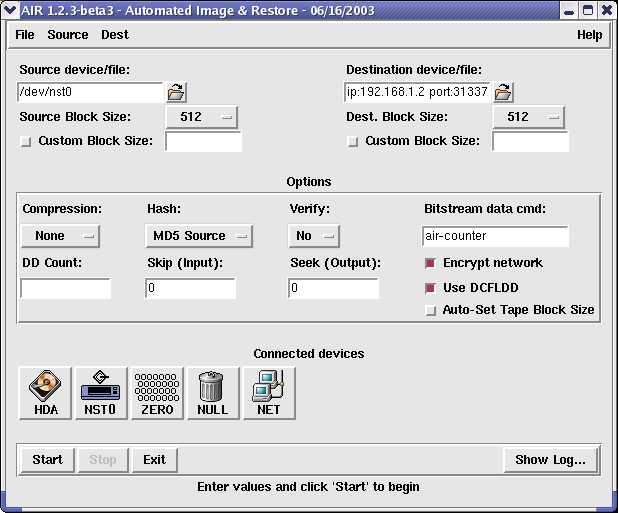

Falls das erstellte Image später auf CD oder DVD gebrannt werden (oder verwendet die Zielpartition ein Dateisystem, dass nur Dateien <= 2GB unterstützt), kann mit dem Kommando split leicht in passende Stücke aufgeteilt werden. AIR - Automated Image and RestoreEine wesentlich einfachere Bedienung der o.g. Kommandozeilen Tools bietet AIR. Das GUI Frontend für dd / dcfldd unterstützt die Authentifizierung über MD5/SHA1 Hashberechnung, SCSI Bandlaufwerke, die Imageerstellung über ein TCP/IP Netzwerk sowie ein komplettes Session Logging. AIR greift dabei auf die vorhandenen Kommandozeilen Werkzeuge zurück und stellt keine neues Tools dar, was besonders wichtig für die Überprüfung seiner Korrektheit ist. ODESSADas Open Source Projekt ODESSA - Open Digital Evidence Search and Seizure Architecture befindet sich zur Zeit noch in der Entwicklungsphase. Eine Komponente, der Open Data Duplicator, ist dabei bereits verfügbar und unterstützt das Erstellen von forensischen Kopien mittels einer Client / Server Struktur über ein Netzwerk. Über eine Plugin Schnittstelle können während der Erstellung des Images bereits erste Analysen wie z.B. eine Keywortsuche vorgenommen werden.Dieses Forum wird betreut und unterstützt von unserer Partnerseite: http://www.gutachten.info/ Dort finden Sie Informationen und Ansprechpartner zum Themenbereich Computer

Forensik insbesondere in Verbindung mit EDV-Gutachten. Der EDV-Sachverständige

Morgenstern ist offentlich bestellt und vereidigt und auf diesem Gebiet

als EDV-Gutachter und Berater tätig. |

||||||||